Jika Anda memiliki VM production dan critical di AWS yang ingin ditambahkan ukuran storagenya namun khawatir akan menyebabkan downtime, kini Anda bisa melakukan extend storage di EC2 tanpa perlu reboot sehingga tidak akan ada downtime dari sisi server/aplikasi. Untuk langkah-langkahnya yuk ikuti di bawah ini :

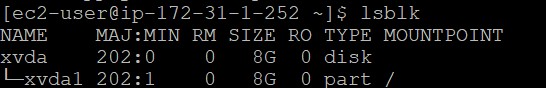

- Login ke instance EC2, dan jalankan command lsblk untuk mengetahui list block device yang ter-attach di server

Di contoh tutorial ini, pada VM ter-attach block storage sebesar 8GB - Login ke AWS Console, masuk ke service EC2, dan pilih menu EBS (Elastic Block Storage) di bagian kiri menu.

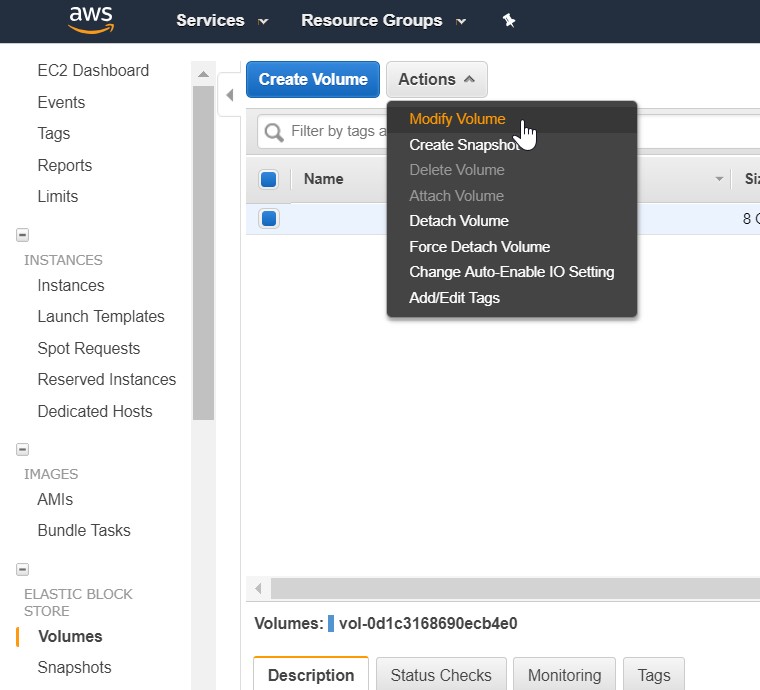

- Pilih volume yang ingin diresize, lalu pilih menu Actions > Modify Volume

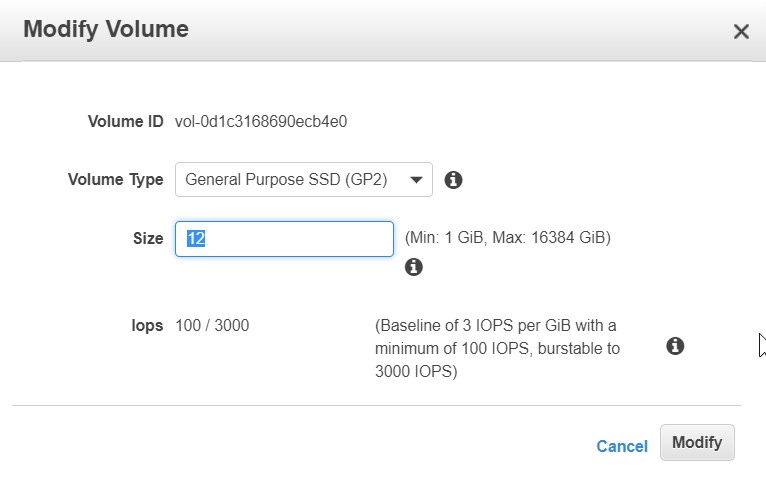

- Sesuaikan size volume yang diinginkan, Anda juga bisa mengubah jenis volume di menu ini. Di contoh ini, kita akan besarkan volume dari 8GB menjadi 12GB. Klik Modify lalu Yes untuk konfirmasi.

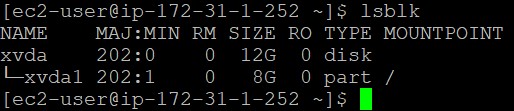

- Di instance EC2, jalankan kembali command lsblk untuk mengetahui apakah penambahan storage sudah terbaca di sistem

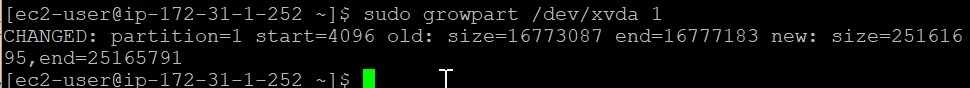

Disini terlihat device xvda sudah bertambah menjadi 12GB - Langkah selanjutnya adalah melakukan resize partisi dari sisi VM

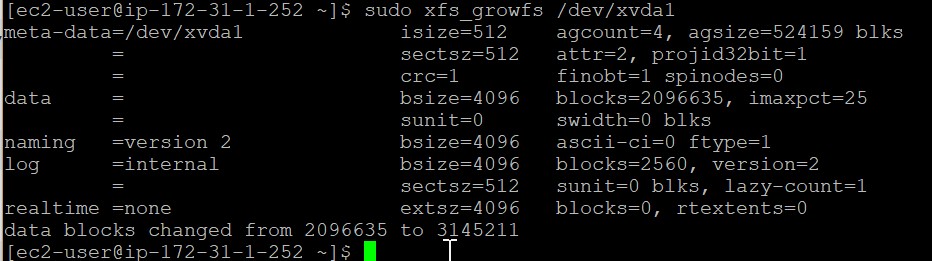

- Setelah partisi diresize, langkah selanjutnya adalah extend file system. Jika file system VM Anda adalah ext2, ext3, atau ext4, Anda dapat menggunakan command resize2fs, jika file system xfs menggunakan xfs_growfs. Untuk mengetahui file system dapat menggunakan command lsblk -f atau df -Th. Di tutorial ini, saya menggunakan Amazon AMI dan default file systemnya adalah xfs.

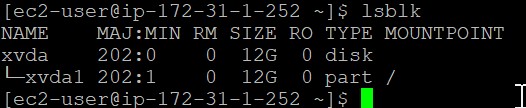

- Terakhir, jalankan kembali command lsblk untuk mengecek apakah storage tambahan sudah ter-apply.

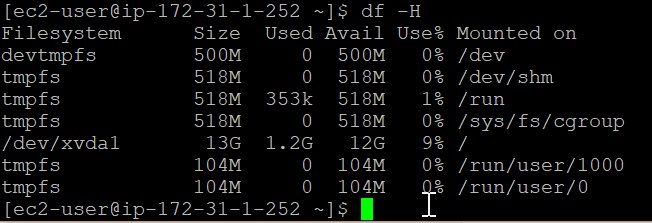

- Anda bisa jalankan command df -H untuk mengetahui capacity dan usage storage.

Demikian tutorial penambahan storage EC2, proses ini dapat dilakukan dengan cepat dan tidak membutuhkan reboot sistem. Semoga bermanfaat.

Komentar