Hallo sobat ketemu lagi di sesi yang lain 😀

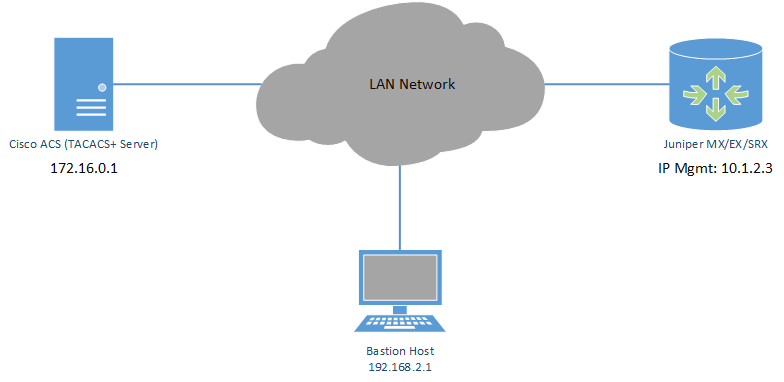

Tulisan ini adalah terkait contoh case integrasi juniper ke cisco acs sebgai si tacacs server nya. Mungkin anda akan bertanya kenapa harus perlu integrasiin ke tacacs server? bayangkan jika anda memiliki banyak network element anda pasti akan pusing memanage user untuk network2 anda. nah jika anda mengguakan acs nya ini, anda hanya perlu memanage user nya via acs nya. Oke mari kita lihat contoh topology nya.

Untuk sisi Juniper yang anda butuhkan adalah informasi berikut:

- address dari si tacacs server nya dalam hal ini 172.16.0.1

- shared key atau secret key untuk autentikasi dari tacacs ke juniper nya misal : routecloud

- Port tacacs server jika ada

- Class policy, misal RO (read only), super user, atau user-defined.

Untuk sisi ACS anda mereka hanya perlu mengetahui hal berikut:

- IP Address perangkat juniper anda misal: 10.1.2.3 sama hostname nya.

- Jika anda menggunakan jump server atau bastion host maka ip tersebut harus daftarin juga di acs nya

- sama class policy juga perlu anda informasikan.

Ane tidak membahas di sisi acs nya, tapi informasi di atas seharusnya anda sudah memahami apa yang harus dilakukan rekan anda yang menangani acs nya hehe. Oke seblum anda mengikuti tulisan ini lebih detail ada baiknya anda sudah memahami cara create user atau class user di juniper.

|

1 2 |

set system tacplus-server 172.16.0.1 secret routecloud set system tacplus-server 172.16.0.1 source-address 10.1.2.3 |

tacplus-server adalah server tacacsnya, routelcoud adalah shared key atau secret key nya si tacacs+ authentication lalu source address 10.1.2.3 ip source si juniper itu sendiri yang anda gunkanan buat authentikasi ke tacacs servernya atau yang biasa anda pakai buat remote.

|

1 |

set system authentication-order [tacplus password] |

Jadi klo menggunakan local authentication maka pilihannya config nya adalah password akan tetapi jika anda ingin autentikasi pertama menggunakan tacacs maka konfigurasi yang anda lakukan adalah seperti di atas.

Sekarang saat nya bikin class policy dan user buat mapping user dari acs ke juniper nya.

|

1 2 3 4 |

set system login class ROUTECLOUD idle-timeout 10 set system login class ROUTECLOUD login-alarms set system login class ROUTECLOUD permissions all set system login class ROUTECLOUD deny-configuration "system" |

Selanjutnya anda create user sama persis dengan class diatas, tujuannya hanya untuk mapping.

|

1 |

set system login user ROUTECLOUD class ROUTECLOUD |

Jika ip management anda di proteksi menggunakan firewall filter, maka di prefix list nya anda juga perlu menambahkan ke juniper nya.

|

1 |

set policy-options prefix-list ip-cloud 172.16.0.1/32 |

Untuk lebih detail nya sebagai berikut;

|

1 2 3 4 5 6 7 8 9 10 11 12 |

set firewall family inet filter routecloud term permit_remote from source-prefix-list ip-cloud set firewall family inet filter routecloud term permit_remote from protocol tcp set firewall family inet filter routecloud term permit_remote from destination-port ssh set firewall family inet filter routecloud term permit_remotes then accept set firewall family inet filter routecloud term deny-access from protocol tcp set firewall family inet filter routecloud term deny-access from destination-port ssh set firewall family inet filter routecloud term deny-access then discard Bikin prefix-list: set policy-options prefix-list ip-cloud 172.16.0.1/32 |

Terakhir adalah supaya aktifitas user di perangkat juniper termonitor di acs nya maka anda bisa menambahkan config seperti berikut:

|

1 2 3 4 |

set system accounting events login set system accounting events change-log set system accounting events interactive-commands set system accounting destination tacplus server 172.16.0.1 secret routecloud |

Untuk testing nya, di acs coba bikin user, lalu coba login pake user tersebut. setelah itu anda bisa lakukan show cli authorization untuk melihat leveling user nya.

Sekian dan terima kasih, semoga bermanfaat 🙂

Komentar